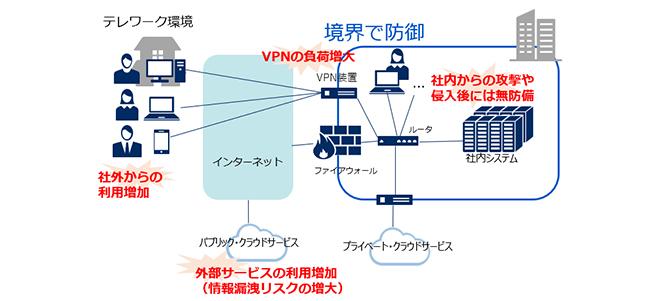

テレワークで境界防御は限界に、「ゼロトラスト」を目指すには何から始めるか

テレワーク環境の広がりにより、企業ネットワークの内部だけを守る境界防御ではセキュリティーを担保できなくなってきている。

そこで最近注目されているのが、ゼロトラストネットワーク(ゼロトラスト)である。2010年に調査会社の米フォレスターリサーチが提唱した概念である。ネットワークや端末はすべて安全ではないと想定し、アクセスのたびに検証して可否を決めるのが基本だ。

ゼロトラストを実現できれば、社内外を問わずに安全にアクセスできるようになる。VPN装置を使った境界防御では、ネットワーク帯域の圧迫といった課題が発生する。ゼロトラストはこれらの課題を解決できるとして期待されている。ここではゼロトラストについて説明する。

アクセスごとに認証

ゼロトラストを実現する上で要となるのは、(1)状態に応じたアクセス制御、(2)ユーザーや機器などの動的な検証の2つである。これを実現するために考えられるのが以下の構成だ。

ゼロトラストを実現するための構成例[画像のクリックで拡大表示]

アクセス制御はアクセスが発生するたびに、企業が定めたアクセスポリシーに基づいてアクセスの可否を決めること。

例えばサービスにアクセスするユーザーが正しい権限を持っているか、アクセスが認められたアプリケーションを利用しているか、認証された機器を利用しているか、などを動的に確認する。確認結果とポリシーを照合してアクセスの可否を判断する。これを実行するのがポリシー適用ポイントだ。

ポリシー適用ポイントの構築には、ID認識型プロキシー(IAP:Identity Aware Proxy)などを利用できる。ID認識型プロキシーはプロキシー(代理)が意味する通り、サービスへのアクセスを肩代わりするソフトウエアだ。

ID認識型プロキシーはIDに応じてアクセスの可否を決められる機能を備えている。サービスにアクセスする際は必ずID認識型プロキシーを介するように設定し、許可されたIDからのアクセスのみを代行する。

代表的なID認識型プロキシーには米マイクロソフトのAzure Active Directory Application Proxyや米グーグルのIdentity-Aware Proxyなどがある。

ユーザーや機器などの動的な検証とは、例えばユーザー認証やクライアント証明書に基づく機器認証である。ユーザー認証はサービスへのアクセスのたびに実施するのが理想だが、認証には手間がかかるため現実的ではない。実際には、1度認証すればその日1日は認証を不要にするといった運用が多い。

機器認証の際には単純にパソコンを認証するだけでなく、パソコンの状態も収集して検証する。例えばウイルス対策ソフトが最新版に更新されているか、アクセスしている場所はどこか、企業で許可していないアプリケーションがインストールされていないかなどだ。こうしたパソコンの動作状態を評価して認証するのを「リスクベース認証」と呼ぶ。

さらにこうしたアクセスの記録をすべてログとして保存しておく。蓄積されたログを分析し、新たなセキュリティーリスクが発生していないか、アクセス制限を必要とするサービスや情報はないか、などを調べるのに利用する。そして分析の結果から常に最適なポリシーに変更する。

この先は日経クロステック Active会員の登録が必要です

日経クロステック Activeは、IT/製造/建設各分野にかかわる企業向け製品・サービスについて、選択や導入を支援する情報サイトです。製品・サービス情報、導入事例などのコンテンツを多数掲載しています。初めてご覧になる際には、会員登録(無料)をお願いいたします。